安全挑戰(zhàn)

隨著信息技術(shù)的快速發(fā)展,云計(jì)算、大數(shù)據(jù)、物聯(lián)網(wǎng)、移動(dòng)互聯(lián)、人工智能等新興技術(shù)為政府部門(mén)及各類(lèi)企業(yè)的信息化發(fā)展及現(xiàn)代化建設(shè)帶來(lái)了新的生產(chǎn)力,但同時(shí)也給信息安全帶來(lái)了新挑戰(zhàn):一方面,云計(jì)算、移動(dòng)互聯(lián)導(dǎo)致的企業(yè)邊界瓦解,難以繼續(xù)基于邊界構(gòu)筑企業(yè)的安全防線;另一方面,外部攻擊和內(nèi)部攻擊愈演愈烈,以APT攻擊為代表的高級(jí)持續(xù)攻擊仍然能找到各種漏洞突破企業(yè)的邊界,同時(shí),內(nèi)部業(yè)務(wù)的非授權(quán)訪問(wèn)、雇員犯錯(cuò)、有意的數(shù)據(jù)竊取等內(nèi)部威脅層出不窮;另外,國(guó)家和行業(yè)層面對(duì)企業(yè)安全的監(jiān)管力度逐步加強(qiáng),也對(duì)企業(yè)安全提出了更高的要求……只有充分的認(rèn)識(shí)到這些新IT時(shí)代的安全挑戰(zhàn),才能更好地進(jìn)行應(yīng)對(duì)。

1.企業(yè)邊界瓦解傳統(tǒng)的安全架構(gòu)基于邊界思維,假定企業(yè)存在一個(gè)“內(nèi)網(wǎng)”,存在一個(gè)邊界對(duì)內(nèi)外網(wǎng)進(jìn)行隔離,假定內(nèi)網(wǎng)是安全的、外網(wǎng)是不安全的,基于如上假設(shè),企業(yè)在邊界處部署防火墻、WAF、入侵檢測(cè)等設(shè)備進(jìn)行防御,并期望借此打造企業(yè)的安全護(hù)城河。然而,隨著移動(dòng)辦公、云計(jì)算等技術(shù)的廣泛采用,企業(yè)的邊界已經(jīng)模糊甚至瓦解: 一方面,企業(yè)業(yè)務(wù)和數(shù)據(jù)的訪問(wèn)者已經(jīng)超出了企業(yè)的邊界。借助以智能手機(jī)為支撐的移動(dòng)計(jì)算技術(shù),傳統(tǒng)的工作方式從固定辦公轉(zhuǎn)變?yōu)橐苿?dòng)化、碎片化的辦公方式,各種設(shè)備需隨時(shí)隨地進(jìn)行數(shù)據(jù)訪問(wèn);隨著企業(yè)分工與對(duì)外協(xié)作的愈漸復(fù)雜,非企業(yè)內(nèi)部員工也將對(duì)企業(yè)數(shù)據(jù)進(jìn)行訪問(wèn)。 另一方面,企業(yè)的業(yè)務(wù)和數(shù)據(jù)也超出了企業(yè)的邊界。在數(shù)字化轉(zhuǎn)型過(guò)程中,企業(yè)大量采用了云計(jì)算和大數(shù)據(jù)技術(shù),甚至大量將業(yè)務(wù)和數(shù)據(jù)遷移到公有云之上,這些云和大數(shù)據(jù)中心因?yàn)槠鋽?shù)據(jù)的集中,也導(dǎo)致了這些傳統(tǒng)的企業(yè)物理邊界之外的數(shù)據(jù)和基礎(chǔ)設(shè)施成為高價(jià)值的攻擊目標(biāo)。 2.外部攻擊防不勝防隨著大數(shù)據(jù)技術(shù)的發(fā)展,數(shù)據(jù)也趨于集中,數(shù)據(jù)的集中意味著價(jià)值的集中,自然也成為攻擊者的首要攻擊目標(biāo)。 一方面,攻擊者大量利用弱口令、口令爆破等管用伎倆,輕易突破企業(yè)邊界。來(lái)自于企業(yè)網(wǎng)絡(luò)外部的攻擊,無(wú)論是基于登錄過(guò)程的用戶弱口令或密碼爆破,還是對(duì)于傳輸過(guò)程中的憑證截獲或偽造,其攻擊的根本目標(biāo)是繞過(guò)或攻破企業(yè)網(wǎng)絡(luò)的訪問(wèn)權(quán)限限制,其后在企業(yè)信息內(nèi)部進(jìn)行橫向攻擊破壞。這種攻擊看似低級(jí),卻是最易得手的伎倆之一。美國(guó)移動(dòng)運(yùn)營(yíng)商Verizon報(bào)告分析指出,81%的黑客成功利用了偷來(lái)的口令或者弱口令,就能輕而易舉地獲得數(shù)據(jù)的訪問(wèn)權(quán)限,成功竊取數(shù)據(jù)。 另外,以APT為代表的高級(jí)攻擊層出不窮。大型組織甚至國(guó)家發(fā)起的大規(guī)模網(wǎng)絡(luò)攻擊事件中,攻擊者可以利用大量的漏洞“武器”,對(duì)重要目標(biāo)進(jìn)行攻擊,這類(lèi)攻擊往往防不勝防,切不可掉以輕心。 3.內(nèi)部威脅加劇傳統(tǒng)的企業(yè)安全體系是建立在內(nèi)外部網(wǎng)絡(luò)邊界的基礎(chǔ)之上,假定了內(nèi)網(wǎng)中的用戶、設(shè)備和流量通常都是可信的。因此,在這種邊界思維的指導(dǎo)下,企業(yè)內(nèi)部網(wǎng)絡(luò)中缺乏足夠的安全訪問(wèn)控制,一旦被攻擊者滲入,數(shù)據(jù)將會(huì)完全暴露,極易泄漏,并且,企業(yè)內(nèi)部員工對(duì)數(shù)據(jù)的惡意竊取事件也時(shí)有耳聞。往往因?yàn)榉鞘跈?quán)訪問(wèn)、雇員犯錯(cuò)、外包員工犯錯(cuò)等等原因,導(dǎo)致 “合法用戶”可以非法訪問(wèn)特定的業(yè)務(wù)和數(shù)據(jù)資源,造成組織內(nèi)部數(shù)據(jù)泄漏。 4.監(jiān)管力度加大當(dāng)前國(guó)家對(duì)數(shù)據(jù)信息安全越來(lái)越重視,已出臺(tái)《中華人民共和國(guó)網(wǎng)絡(luò)安全法》《信息安全技術(shù) 網(wǎng)絡(luò)安全等級(jí)保護(hù)基本要求》《國(guó)家電子政務(wù)標(biāo)準(zhǔn)化指南》等相關(guān)政策標(biāo)準(zhǔn)。為滿足國(guó)家對(duì)于企業(yè)信息數(shù)據(jù)安全建設(shè)要求,企業(yè)需要以業(yè)務(wù)需求為導(dǎo)向,規(guī)范建設(shè)企業(yè)數(shù)據(jù)信息安全保障體系,形成科學(xué)實(shí)用的規(guī)范化安全管理能力、體系化安全技術(shù)防護(hù)能力、綜合化安全監(jiān)管運(yùn)維能力,以滿足相關(guān)部門(mén)對(duì)于企業(yè)信息安全的監(jiān)管要求。 |

解決方案

為應(yīng)對(duì)新IT時(shí)代的網(wǎng)絡(luò)安全挑戰(zhàn),零信任安全應(yīng)運(yùn)而生。零信任的雛形源于2004年成立的耶利哥論壇(Jericho Forum),其成立的使命正是為了定義無(wú)邊界趨勢(shì)下的網(wǎng)絡(luò)安全問(wèn)題并尋求解決方案。2010年,F(xiàn)orrester的分析師約翰·金德維格(John Kindervag)正式使用了零信任這個(gè)術(shù)語(yǔ),并在其研究報(bào)告中指出,所有的網(wǎng)絡(luò)流量都是不可信的,需要對(duì)訪問(wèn)任何資源的任何請(qǐng)求進(jìn)行安全控制。

傳統(tǒng)的基于邊界的網(wǎng)絡(luò)安全架構(gòu)在某種程度上假設(shè)或默認(rèn)了內(nèi)網(wǎng)是安全的,認(rèn)為安全就是構(gòu)筑企業(yè)的數(shù)字護(hù)城河,通過(guò)防火墻、WAF、IPS等邊界安全產(chǎn)品或方案對(duì)企業(yè)網(wǎng)絡(luò)出口進(jìn)行重重防護(hù)而忽略了企業(yè)內(nèi)網(wǎng)的安全。零信任安全針對(duì)傳統(tǒng)邊界安全架構(gòu)思想進(jìn)行了重新評(píng)估和審視,并對(duì)安全架構(gòu)思路提出了新的建議,是應(yīng)對(duì)新IT時(shí)代的網(wǎng)絡(luò)安全挑戰(zhàn)的全新戰(zhàn)略。零信任安全架構(gòu)理念簡(jiǎn)單概括即為:應(yīng)該始終假設(shè)網(wǎng)絡(luò)充滿威脅;外部和內(nèi)部威脅每時(shí)每刻都充斥著網(wǎng)絡(luò);不能僅僅依靠網(wǎng)絡(luò)位置來(lái)建立信任關(guān)系;所有設(shè)備、用戶和網(wǎng)絡(luò)流量都應(yīng)該被認(rèn)證和授權(quán);訪問(wèn)控制策略應(yīng)該動(dòng)態(tài)地、基于盡量多的數(shù)據(jù)源進(jìn)行計(jì)算和評(píng)估。

零信任安全架構(gòu)從本質(zhì)可概括為以身份為基石的動(dòng)態(tài)訪問(wèn)控制,是在不可信的現(xiàn)代網(wǎng)絡(luò)環(huán)境下,通過(guò)動(dòng)態(tài)訪問(wèn)控制技術(shù),以細(xì)粒度的應(yīng)用、接口、數(shù)據(jù)為核心保護(hù)對(duì)象,遵循最小權(quán)限原則,構(gòu)筑端到端的邏輯身份邊界。

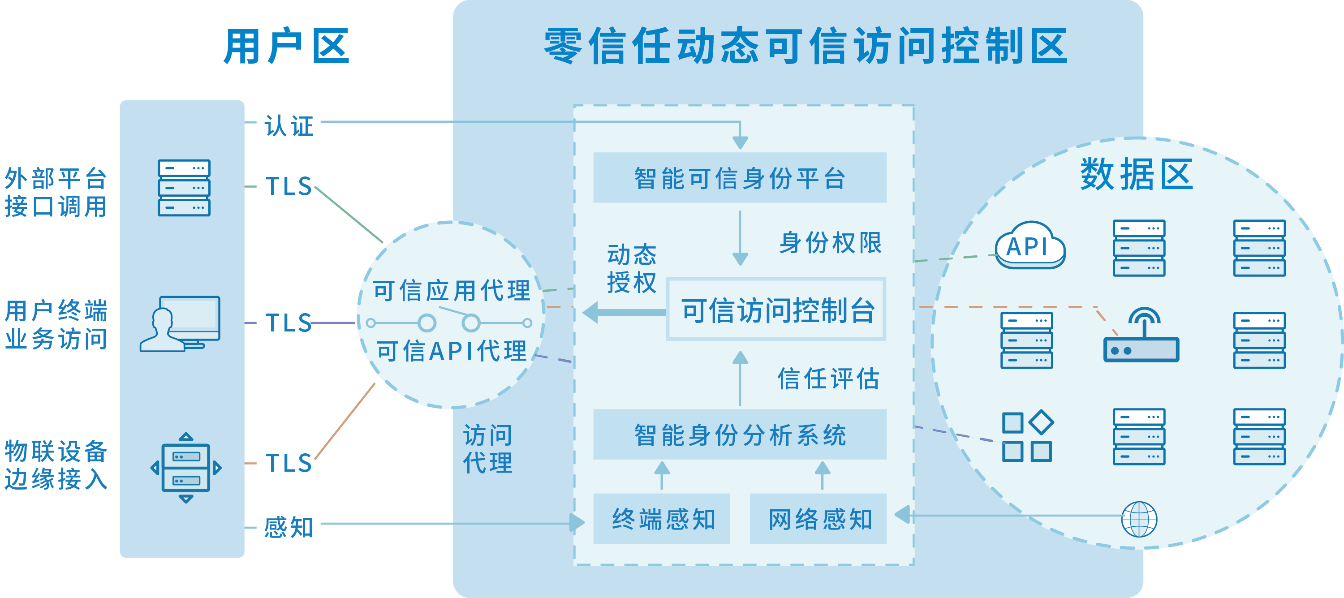

奇安信零信任身份安全解決方案正是基于零信任架構(gòu)所實(shí)現(xiàn)的訪問(wèn)控制安全整體實(shí)踐。通過(guò)以身份為基石、業(yè)務(wù)安全訪問(wèn)、持續(xù)信任評(píng)估和動(dòng)態(tài)訪問(wèn)控制這四大關(guān)鍵能力,基于對(duì)網(wǎng)絡(luò)所有參與實(shí)體的數(shù)字身份,對(duì)默認(rèn)不可信的所有訪問(wèn)請(qǐng)求進(jìn)行加密、認(rèn)證和強(qiáng)制授權(quán),匯聚關(guān)聯(lián)各種數(shù)據(jù)源進(jìn)行持續(xù)信任評(píng)估,并根據(jù)信任的程度動(dòng)態(tài)對(duì)權(quán)限進(jìn)行調(diào)整,從而在訪問(wèn)主體和訪問(wèn)客體之間建立一種動(dòng)態(tài)的信任關(guān)系。

方案優(yōu)勢(shì)

1.以身份為基石

零信任的本質(zhì)是以身份為基石進(jìn)行動(dòng)態(tài)訪問(wèn)控制,全面身份化是實(shí)現(xiàn)零信任的前提和基石。方案基于全面身份化,為用戶、設(shè)備、應(yīng)用程序、業(yè)務(wù)系統(tǒng)等物理實(shí)體,建立統(tǒng)一的數(shù)字身份標(biāo)識(shí)和治理流程。

2.業(yè)務(wù)安全訪問(wèn)

在零信任架構(gòu)下,所有的業(yè)務(wù)訪問(wèn)請(qǐng)求(包括用戶對(duì)業(yè)務(wù)應(yīng)用的訪問(wèn)、應(yīng)用API之間的接口調(diào)用訪問(wèn)等等)都應(yīng)該被認(rèn)證、授權(quán)和加密。

3.持續(xù)信任評(píng)估

零信任架構(gòu)認(rèn)為一次性的身份認(rèn)證無(wú)法確保身份的持續(xù)合法性,即便是采用了強(qiáng)度較高的多因子認(rèn)證,也需要通過(guò)度量訪問(wèn)主體的風(fēng)險(xiǎn),持續(xù)進(jìn)行信任評(píng)估。例如,主體的信任評(píng)估可以依據(jù)采用的認(rèn)證手段、設(shè)備的健康度、應(yīng)用程序是否企業(yè)分發(fā)、主體的訪問(wèn)行為、操作習(xí)慣等等;環(huán)境的信任評(píng)估則可能包括訪問(wèn)時(shí)間、來(lái)源IP地址、來(lái)源地理位置、訪問(wèn)頻度、設(shè)備相似性等各種時(shí)空因素。

4.動(dòng)態(tài)訪問(wèn)控制

在零信任架構(gòu)下,主體的訪問(wèn)權(quán)限不是靜態(tài)的,而是根據(jù)主體屬性、客體屬性、環(huán)境屬性和持續(xù)的信任評(píng)估結(jié)果進(jìn)行動(dòng)態(tài)計(jì)算和判定。傳統(tǒng)的訪問(wèn)控制機(jī)制是宏觀的二值邏輯,大多基于靜態(tài)的授權(quán)規(guī)則、黑白名單等技術(shù)手段進(jìn)行一次性的評(píng)估。零信任架構(gòu)下的訪問(wèn)控制基于持續(xù)度量、自動(dòng)適應(yīng)的思想,是一種動(dòng)態(tài)微觀判定邏輯。

基于以上四大核心特性,奇安信零信任身份安全解決方案進(jìn)一步將安全理念落地為具體的安全能力,為企業(yè)提供構(gòu)建零信任安全體系的基礎(chǔ)產(chǎn)品組件和整體解決方案,助力企業(yè)遷移到零信任安全架構(gòu)。

應(yīng)用價(jià)值

1.革新安全架構(gòu),樹(shù)立行業(yè)標(biāo)桿

? 采用零信任安全架構(gòu)解決企業(yè)數(shù)據(jù)訪問(wèn)的安全性問(wèn)題,樹(shù)立行業(yè)安全標(biāo)桿。

? 具備已實(shí)踐的標(biāo)準(zhǔn)化落地方案,可實(shí)現(xiàn)企業(yè)快速升級(jí)部署。

? 重構(gòu)企業(yè)信息安全邊界,從根源上解決數(shù)據(jù)訪問(wèn)的安全性問(wèn)題。

2.提升安全能力,應(yīng)對(duì)實(shí)時(shí)風(fēng)險(xiǎn)

? 采用統(tǒng)一的數(shù)字化身份信息,實(shí)現(xiàn)訪問(wèn)用戶身份的全面認(rèn)證。

? 通過(guò)細(xì)粒度以及動(dòng)態(tài)化的授權(quán)方式,滿足實(shí)時(shí)的安全性要求。

? 集中業(yè)務(wù)代理,提供通道加密以及攻擊防護(hù)功能,有效保護(hù)傳輸數(shù)據(jù)安全。

? 獲取實(shí)時(shí)的環(huán)境安全狀態(tài)、訪問(wèn)行為數(shù)據(jù),智能分析風(fēng)險(xiǎn)并調(diào)整訪問(wèn)控制策略。

3.實(shí)現(xiàn)自動(dòng)管理,降低運(yùn)維成本

? 通過(guò)自動(dòng)化的身份管理、認(rèn)證及授權(quán)能力,有效減少企業(yè)IT人員工作量及人為出錯(cuò)。

? 從安全架構(gòu)層面解決安全的源頭問(wèn)題,投入低,可靠性高,避免重復(fù)建設(shè)。

4.提高工作效率,提升用戶體驗(yàn)

? 消除物理邏輯邊界,提供隨時(shí)隨地的企業(yè)數(shù)據(jù)訪問(wèn)。

? 自動(dòng)獲取用戶身份安全狀態(tài)進(jìn)行訪問(wèn)授權(quán),安全用戶無(wú)感接入。